Registros de entrada a las Empresas

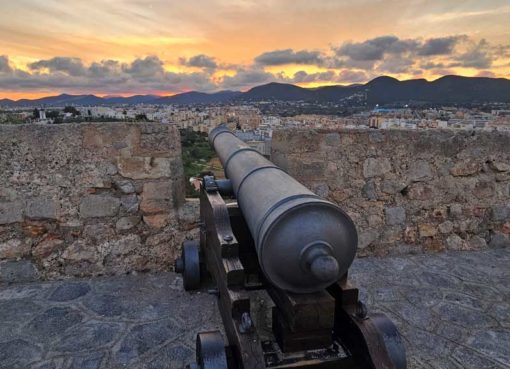

En el siguiente post, haremos referencia a un tema que venimos s desarrollando en artículos anterior. Conoceremos acerca de La Seguridad en las Empresas.

Los cerrojos son una alternativa para aumentar la seguridad en casa.

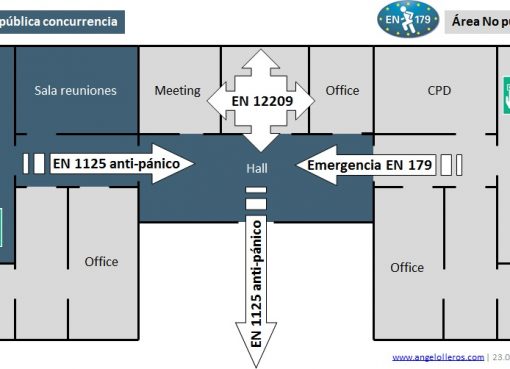

Control de acceso por cableado

Resuelve los problemas de acceso a tu hogar teniendo siempre disponible un lugar de confianza donde obtener una Copia de llave. Visita el enlace y lo conocerás

¿Cuáles son las Divergencias que existen al momento de chequear las entradas a las empresas o revisar los reportes?

Cuando necesito tener conocimiento del área de la empresa u oficina a donde se ha dirigido un visitante o un empleado que ha accesado a la empresa, valiéndonos de los datos que se encuentran registrados en la Terminal Principal mediante el uso del scanner o lector óptico, puedo conocer si ha llegado a la oficina a donde indico que se dirigía previo a que dicha información luego de hacer un recorrido, llegue hasta la Terminal que opera el supervisor. Este tipo de control es de mucha utilidad en aquellas instalaciones que abarcan distintas áreas y que el volumen de visitantes, subcontratistas y empleados, es numeroso y requiere del acceso por parte de distintos operadores. Es indispensable tener el conocimiento y la certeza de que la persona que ha ingresado, ha ejecutado el recorrido de entrada de forma exitosa y sin eventualidades.

Existen diversas aplicaciones a los programas de manejo de datos que cuenten entre sus bondades la manipulación tanto de la revisión a la entrada como el control de los registros de la base de datos. Es decir, cuando requiero de un servicio que permita chequear las entradas por los distintos portones, mis necesidades serán las de aplicaciones que operen con los procedimientos a seguir para la admisión del visitante o empleado mientras que si se trata de una aplicación que permita el manejo de los informes referentes a las admisiones se debe a que necesito tener conocimiento de los recorrido que realizan las personas que ingresan al lugar; siendo más efectivos en empresas con áreas extensas. En el caso de compañías que han de prestar un servicio a otra, mediante los informes de acceso, se pueden preparar los convenios y preparar los distintos pagos a realizar.

Las características observadas en ambos sistemas son:

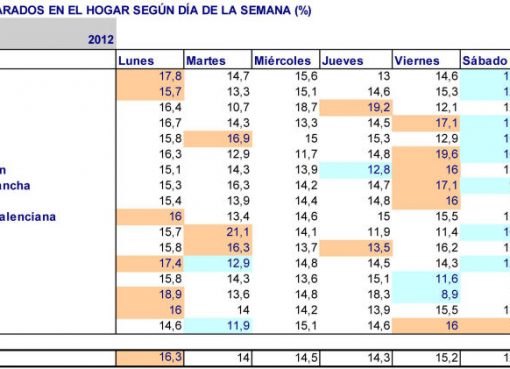

Sucesos en General: Chequeo de las entradas a la empresa.

- Tiene que ver con los distintos acontecimientos ocurridos en todos los departamentos.

- Los programas tanto implícitos como independientes, guardan estos datos en cada uno de los equipos que se ubican en cada portón de acceso.

- Para la recepción de esta información, es necesario el uso de computadoras portátiles que puedan llevarse a cada portón para obtenerla.

Sucesos Independientes: Registros Individuales de entradas.

- Se refiere a los acontecimientos individuales para cada departamento.

- Los programas tanto implícitos como independientes, están en capacidad de guardar los sucesos ocurridos en cada dependencia de forma tal que no es necesario que el supervisor se dirija a cada portón para la revisión de los registros. En ocasiones, el procedimiento genera ciertas indisposiciones en los visitantes debido a los retrasos al momento de acceder al lugar.

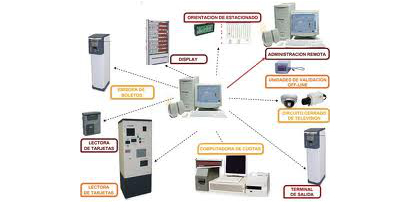

Los equipos para controles de entrada son diversos

Consecuencias de Seleccionar un determinado Método de Inspección de Entrada ya sea Seguro o Creíble.

Con el uso del Método convencional, todas las ubicaciones se conectan por medio de una red TCP/IP, también conocido como bus 485, hacia una computadora principal de recopilación de datos y registros almacenados. El manejo de esta información recae en el Supervisor encargado del control de la computadora principal; además la base de datos permanece en esa terminal y contiene los eventos para cada departamento o portón de entrada.

El Supervisor comparte e ingresa los datos que le han sido enviados en el momento que se produce, sin demoras, extravió de datos o intromisiones exteriores, pero los gastos son mayores; además el programa con el cual se manejan los datos, debe contar entre sus bondades, la posibilidad de operación con otras aplicaciones y también debe ser tomado en cuenta el cableado que hay que colocar para la interconexión, lo cual se complica al momento de cambiar la localización de alguna entrada.

Los programas que pueden funcionar de forma independiente o de manera virtual, disminuyen la colocación de los cableados interconectares, permitiendo hacerlo de forma inalámbrica, segura pero con cierto retraso tanto en el envió como en la recepción de los datos. El programa es considerado como seguro, solo que se necesita que existan revisiones en los diversos accesos previamente coordinados, realizando una periódica renovación de datos y estimar diversos tipos de recorridos los cuales van a depender de la envergadura de la empresa, para que al final los datos sean archivados en el computador principal.